用户认证技术之外部认证

【全网行为管理】05-用户认证技术之外部认证

装备实验

开始实验01:00:00

拓扑

实验手册

实验报告

声明:本实验手册仅供学习交流使用,请勿用于非法用途,违者一律自行承担所有风险!PS:本窗口支持左右拉伸

用户认证技术之外部认证

实验目标

学本配置AC的用户认证功能,结合微软域控服务器上的域用户,实现用户认证。

实验原理

AC作为网关部署在公司互联网出口,微软AD是微软公司推出统一管理用户和计算机的活动目录。大型企业通常会使用微软AD来进行内部办公网的统一管理。本实验,将微软AD的用户,导入到深信服AC中,当用户上网时,使用微软AD中的用户实现密码验证。

实验场景

某大型集团公司,内部用户上网处于无法管理的状态,也无法识别用户,不符合网络安全相关管理制度。

现在要求管理员结合公司现有的微软域控服务器,对办公区上网用户进行身份识别,上网验证账号为域控服务器上的域账号。

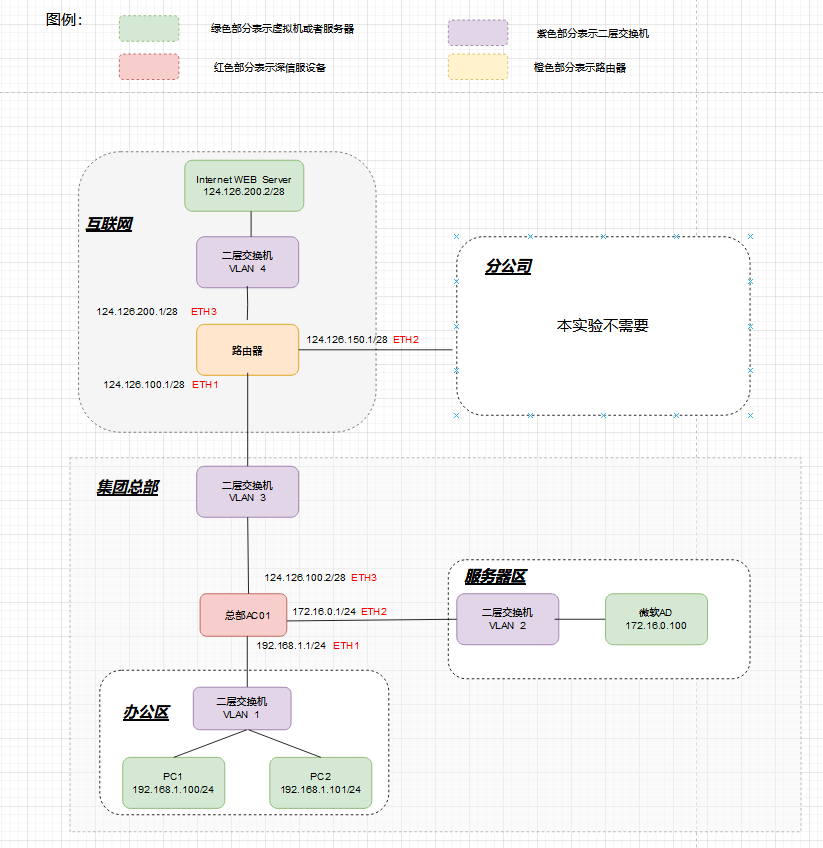

实验拓扑

实验设备

1、总部AC ,作总部出口网关使用

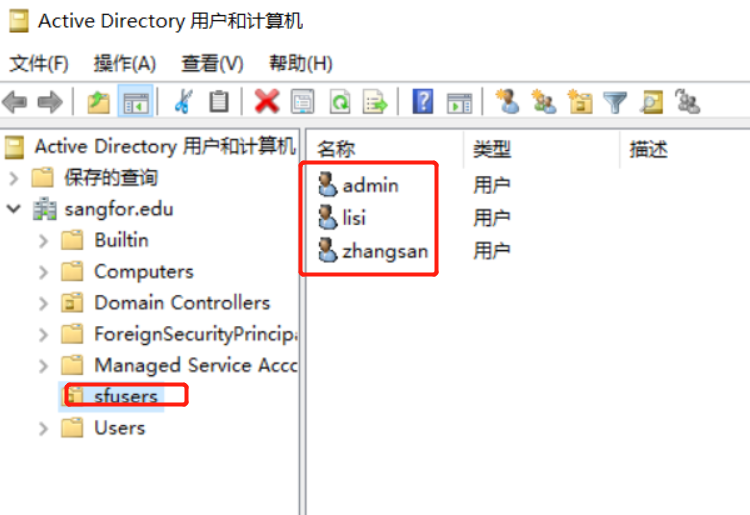

2、微软域控,作为总部的服务器,本实验中主要作用为WEB服务器,理解为集团公司网站。(本实验中,域控的名称为sangfor.edu,已有域用户zhangsan,lisi,同时有域用户admin作为同步账号,上述三个域用户的密码均为Sangfor!7890)

3、PC1,普通办公PC,员工办公使用。

4、Internet-WEB Server, 作为在互联网上的服务器

域用户配置如下图

环境预配

环境预配,是指已经实验场景化的配置边界。

实验环境中,非深信服设备,不需要学员配置。如交换机、路由器、PC、服务器。

实验环境中,深信服设备,需要学员按实验拓扑说明进行配置。

实验环境中,配置基本遵循上述两条原则,少数实验例外。例外过程,在实验步骤中说明

实验步骤

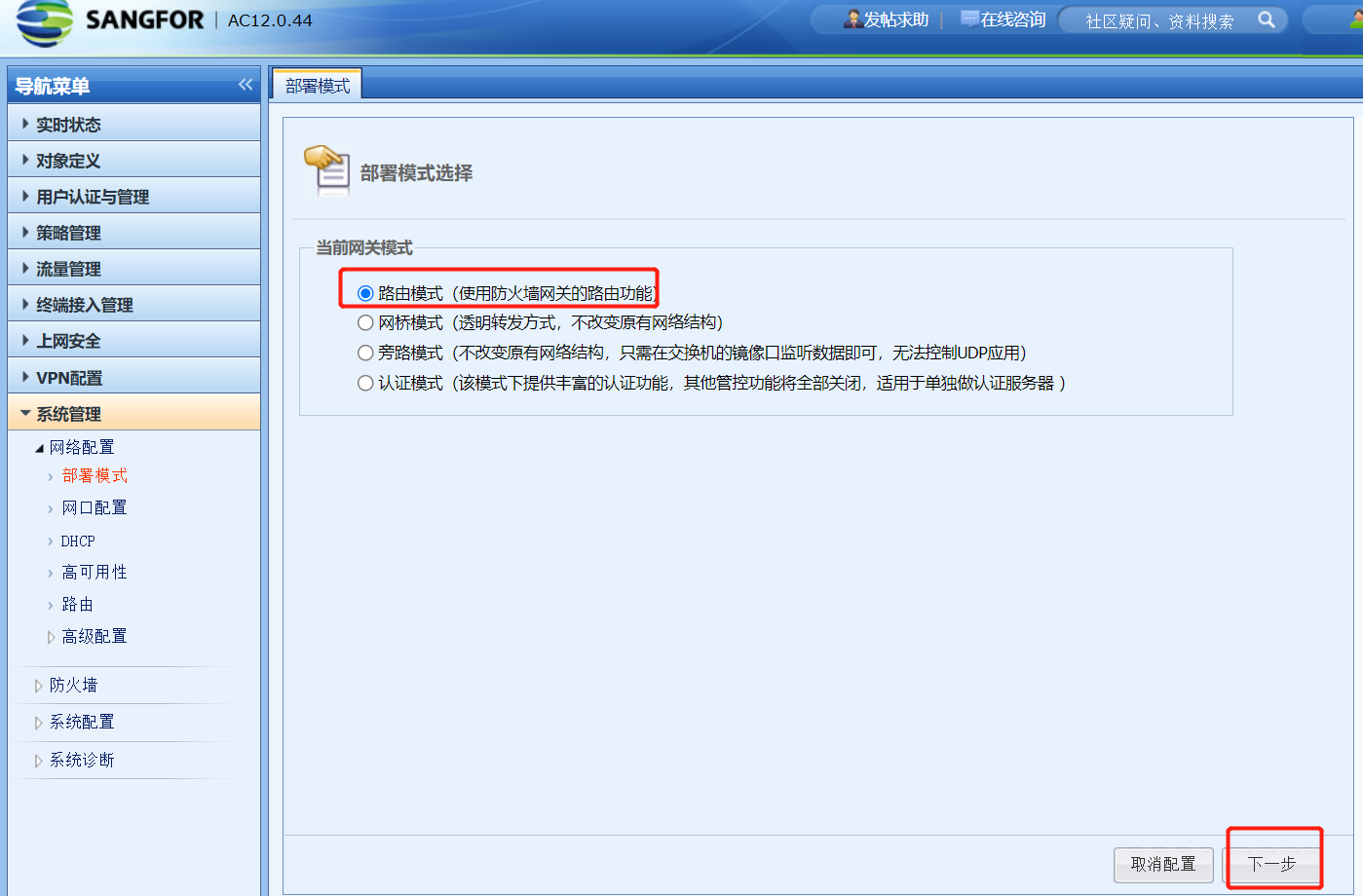

一、配置总部AC的网络(操作对象:总部AC)

登录设备过程略

1.1 开始配置网络

1.2 选择路由模式

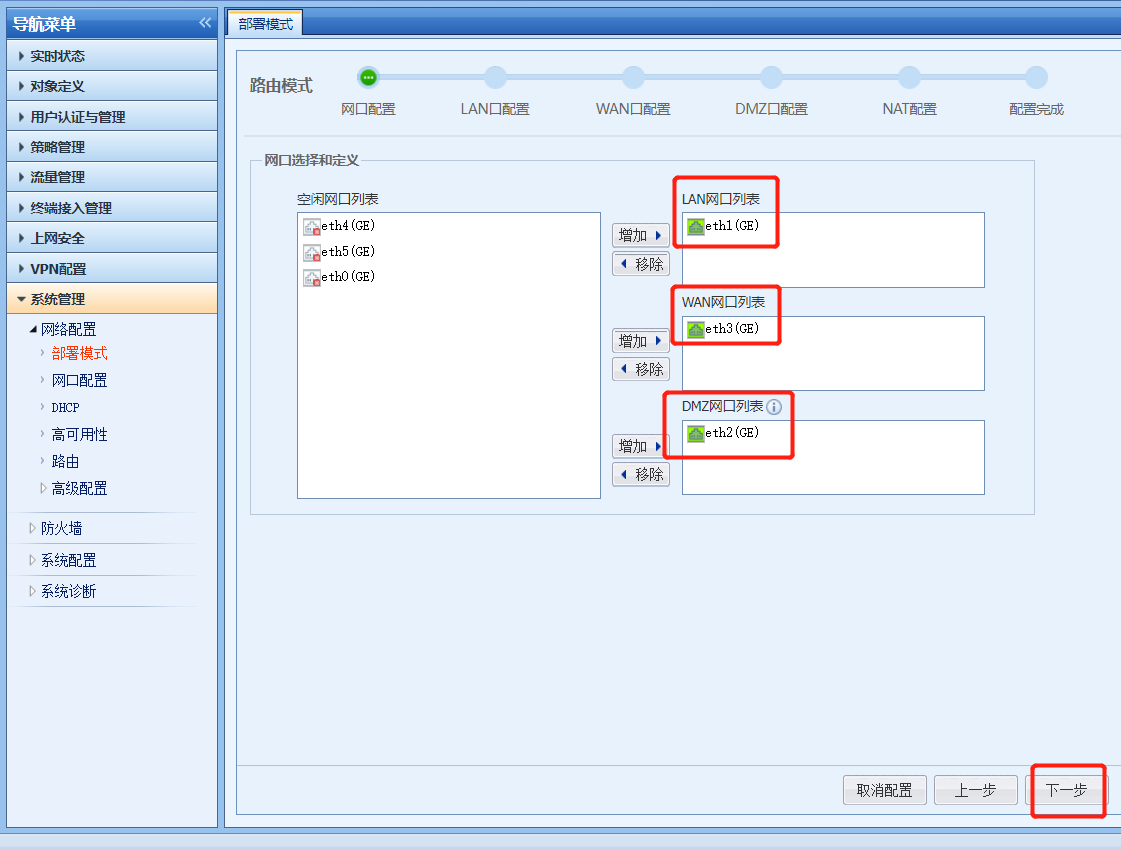

1.3 根据拓扑图,配置网卡,如下图

其中

eth1为LAN口,即办公区

eth2为DMZ口,即服务器区

eth3为WAN口,即互联网区

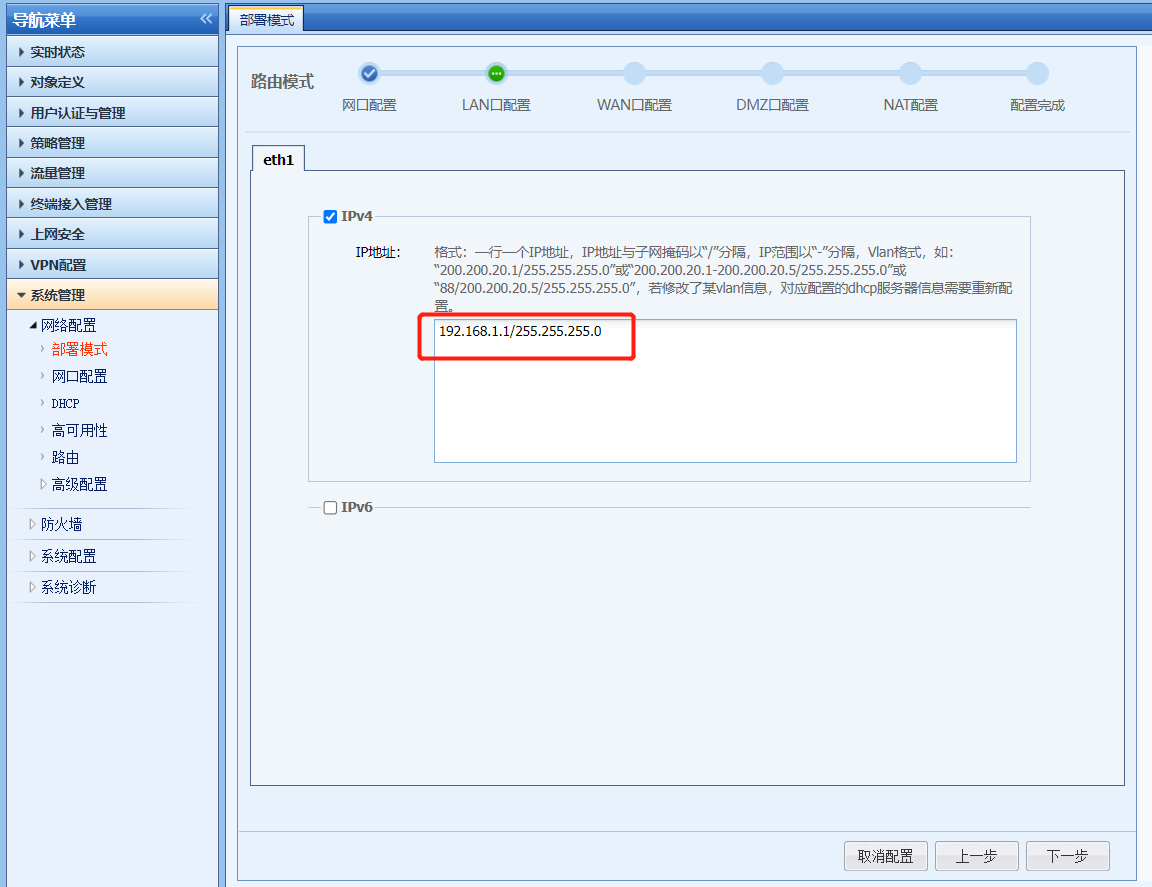

1.4 配置eth1

eth1接办公区,IP地址参照拓扑图配置

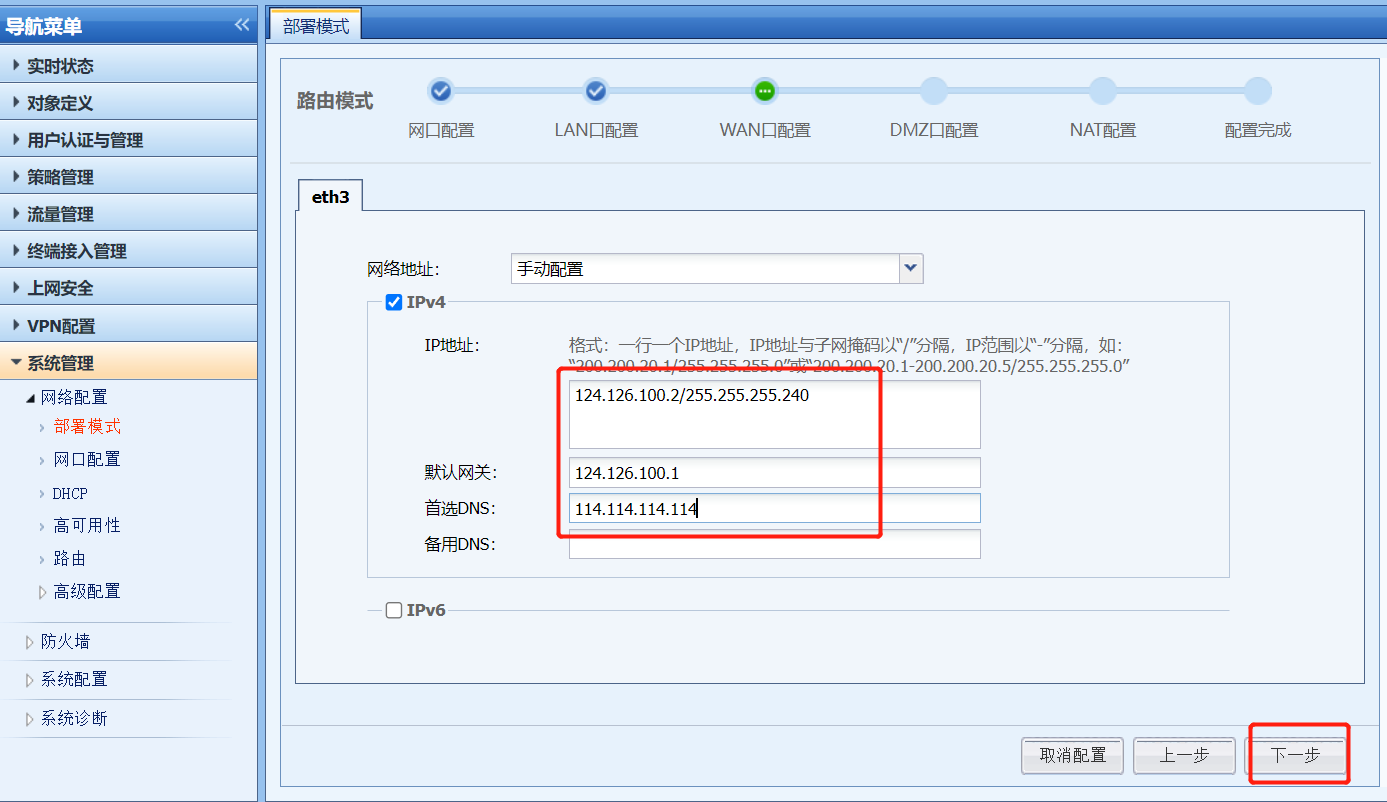

1.5 配置eth3

eth3接互联网区,IP地址参照拓扑图配置

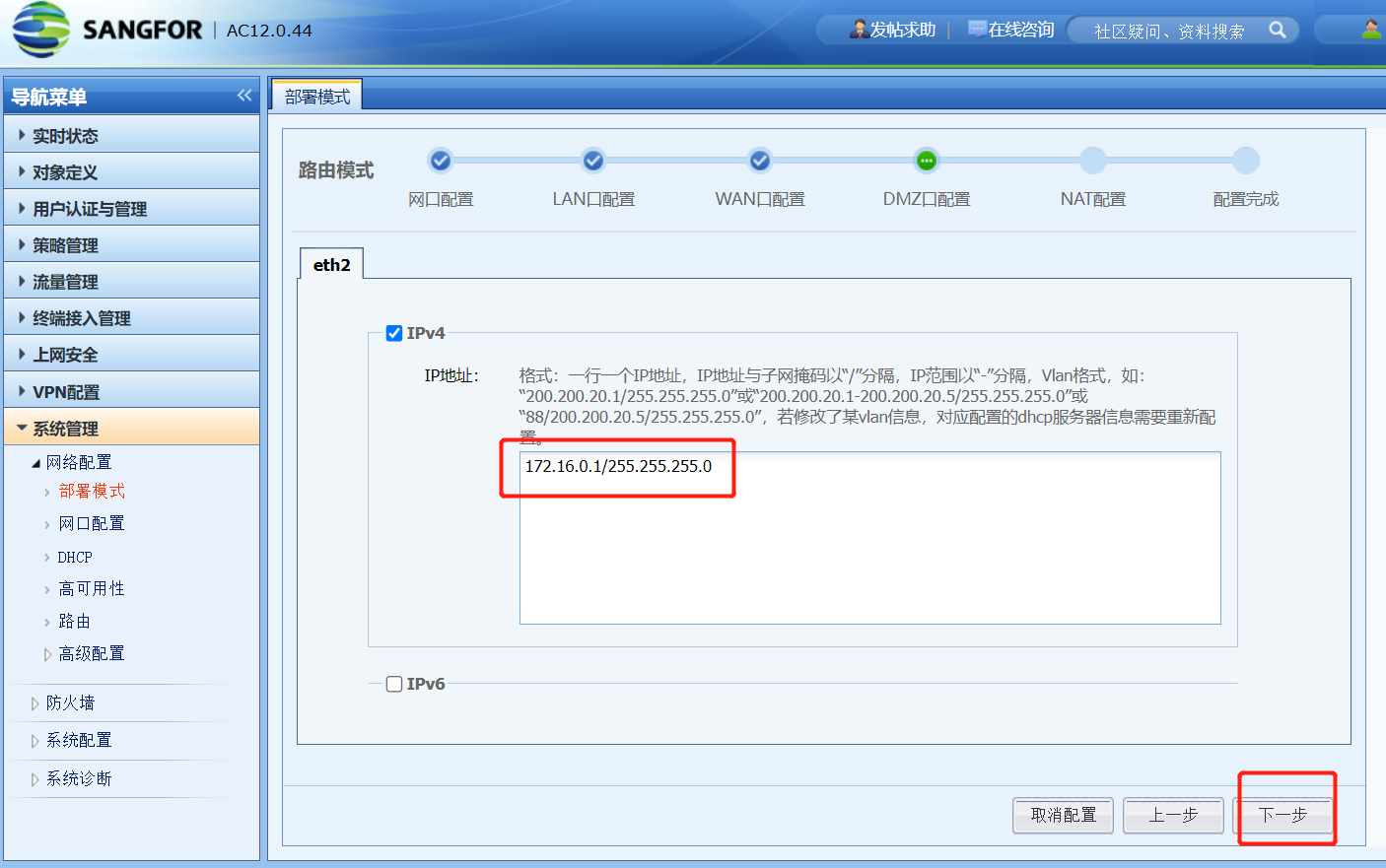

1.6 配置eth2

eth2接DMZ区,即服务器区,IP地址参照拓扑图配置

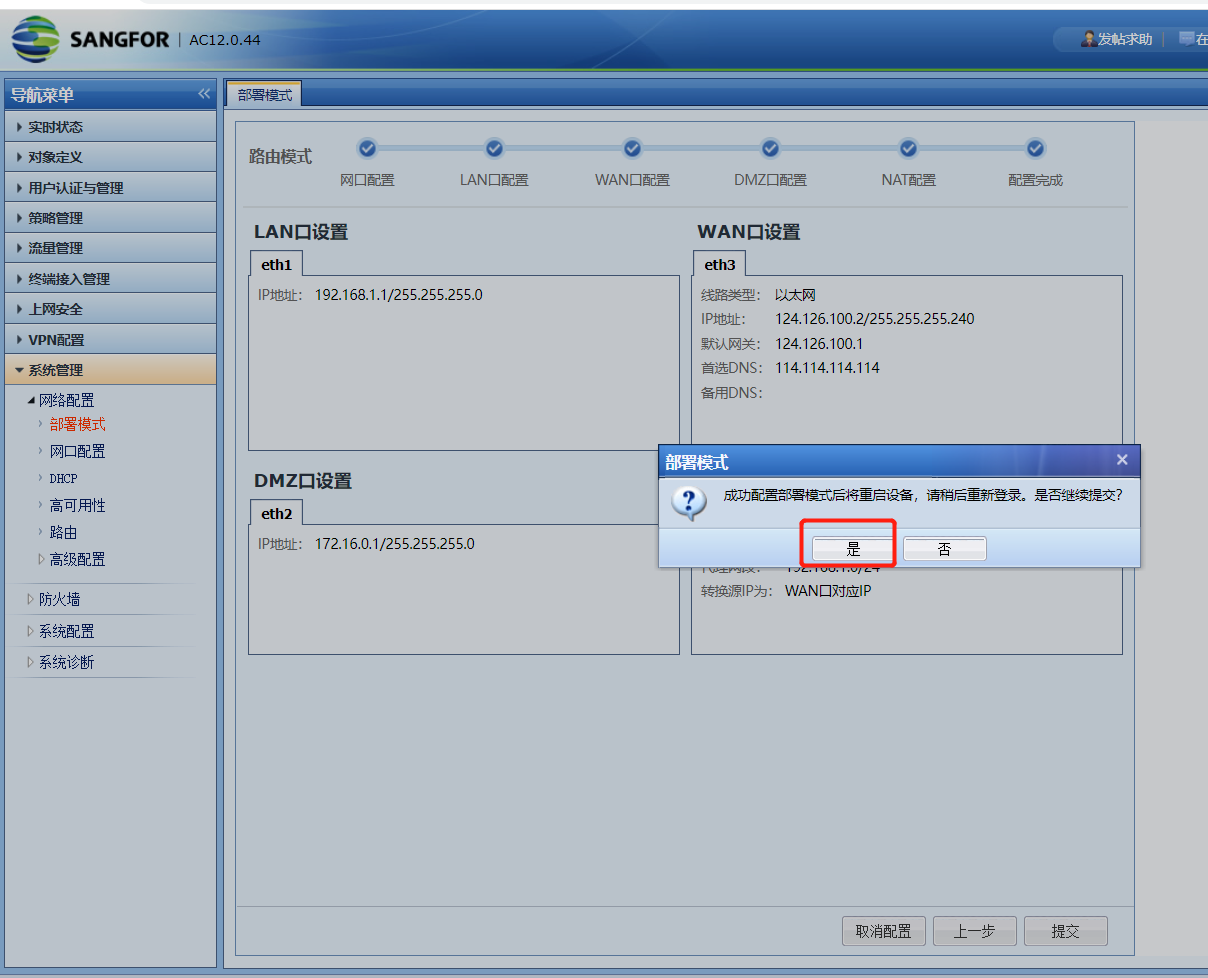

1.7 配置代理上网

这里配置代理办公网段上网。办公网网段为192.168.1.0/24

1.8 检查无误后提交

二、查看同步用户的识别标识 (操作对象:微软域控)

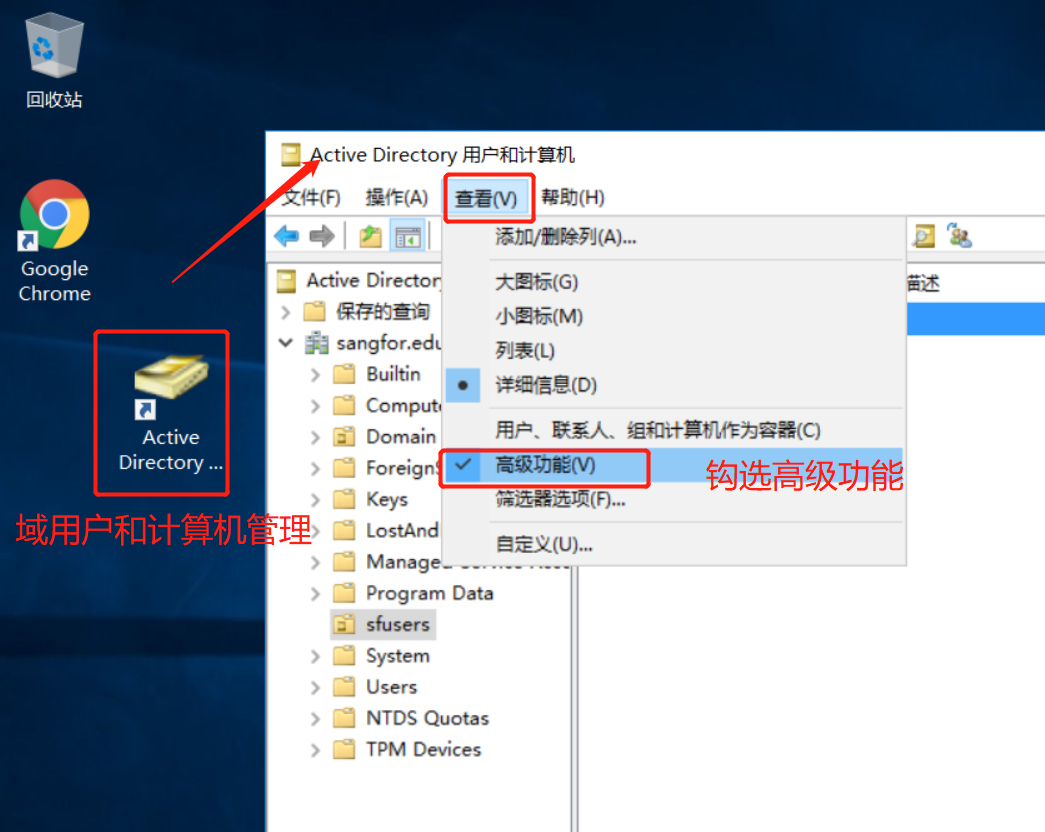

2.1 打开用户和计算机管理,高级功能

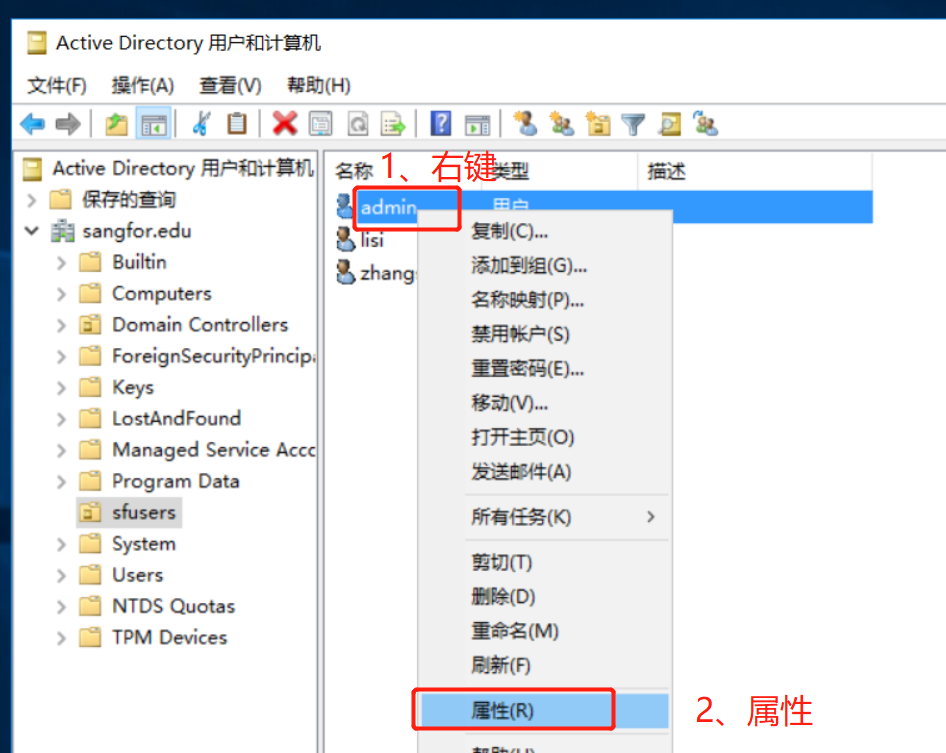

2.2 查看用户admin的属性

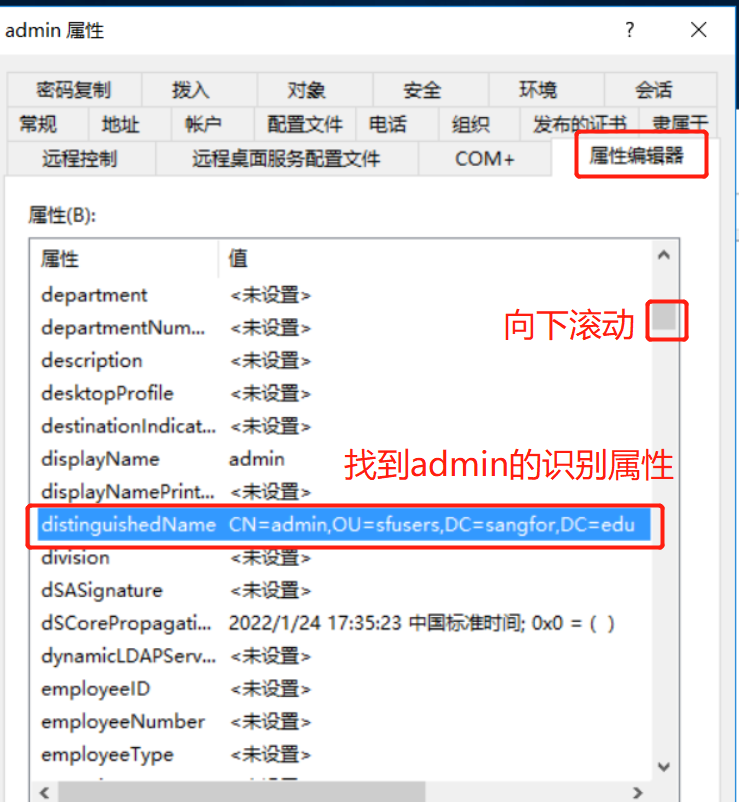

找到用户admin的识别标识属性

如图中是:

CN=admin,OU=sfusers,DC=sangfor,DC=edu

此属性可以在活动目录中唯一标识出用户admin,记住此串属性,后面会用到。

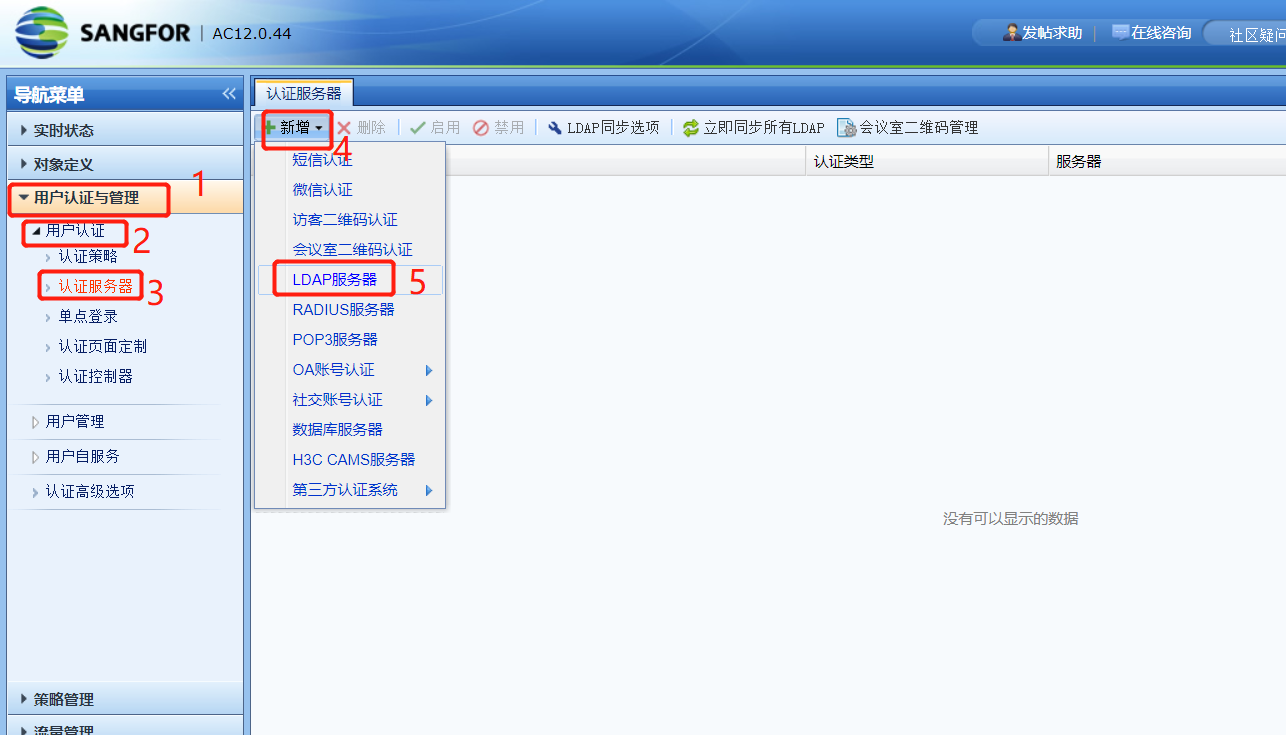

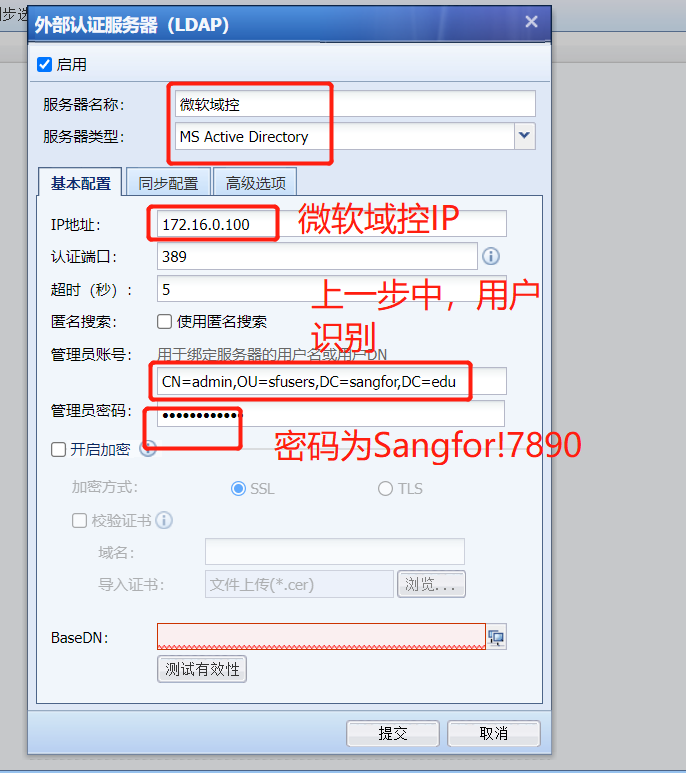

三、配置外部认证服务器(操作对象:总部AC)

3.1 新增LDAP认证服务器

3.2 配置LDAP服务器(即微软域控)

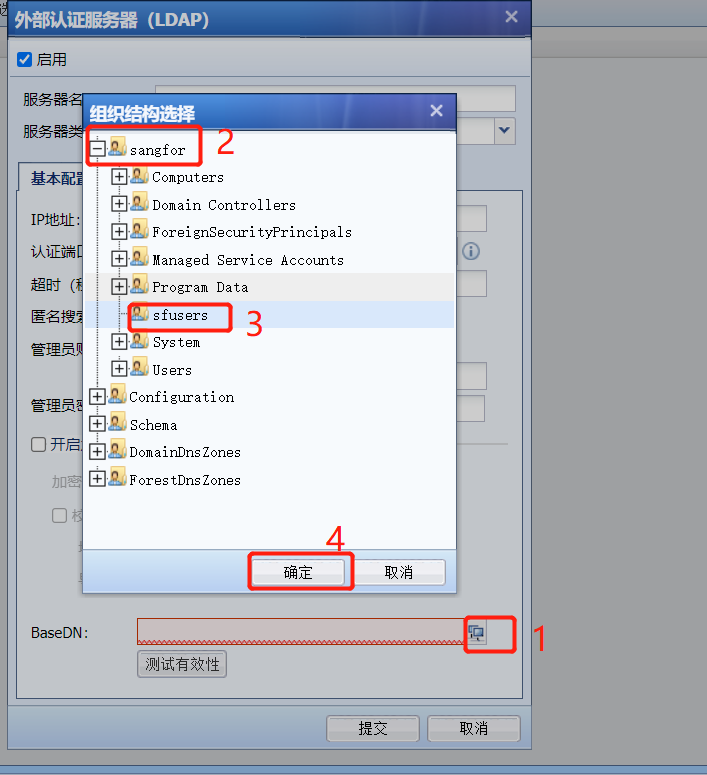

继续选择要从微软域控同步到AC的组织单元

【BaseDN】含义是指定域搜索路径的起点,该起点决定了该路径下的所有用户会被搜索到。

这里选择sfusers

3.3 测试当前配置是否有效

测试有效性

用户名zhangsan,密码Sangfor!7890

测试结果有效

上述测试有效,表明外部认证服务器配置正常。否则请仔细检查配置。

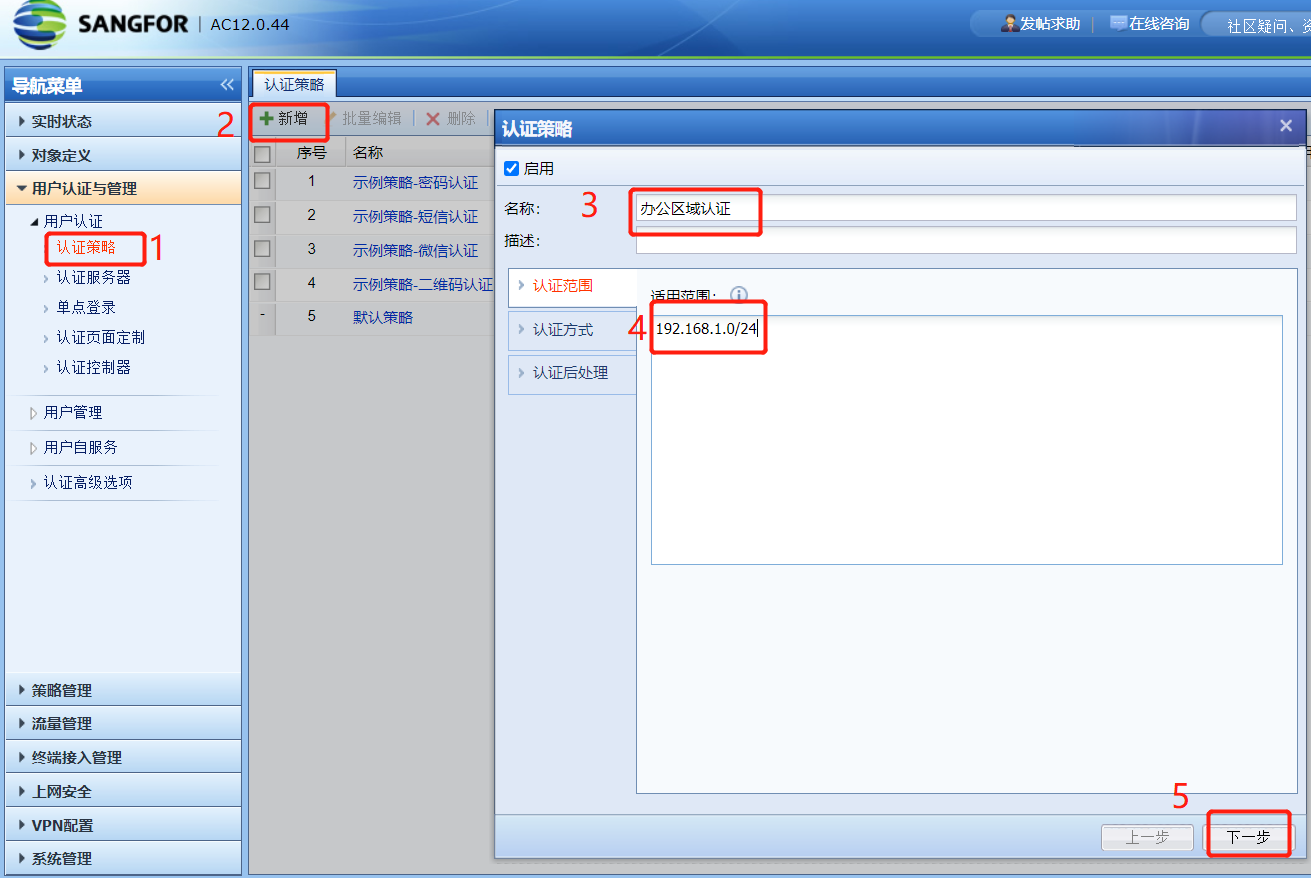

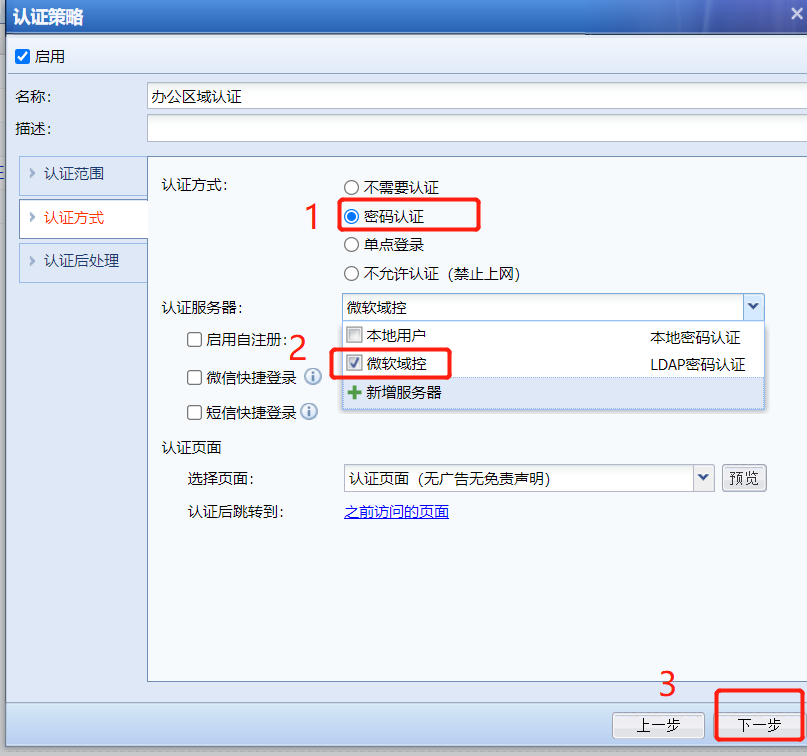

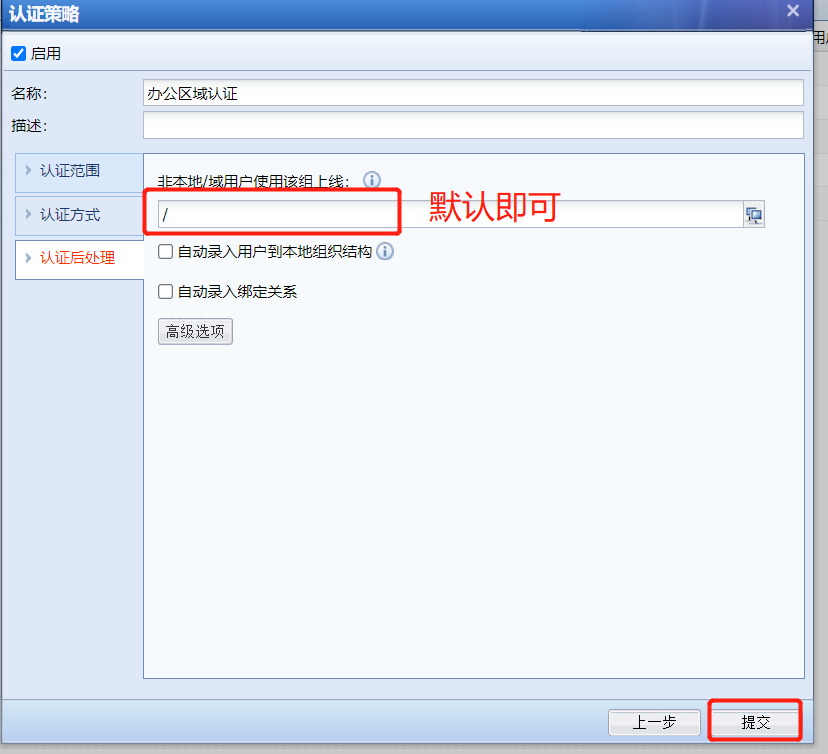

四、配置AC认证策略(操作对象:总部AC)

4.1 新增认证策略

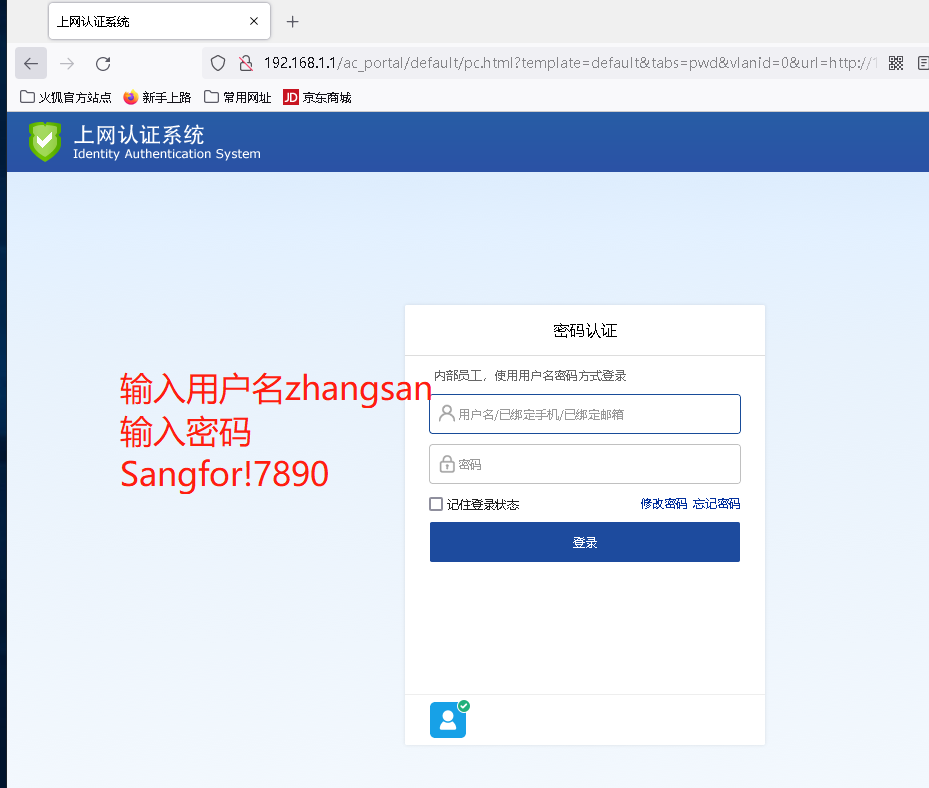

五、使用PC1上网验证(操作对象:PC01)

5.1 域用户验证

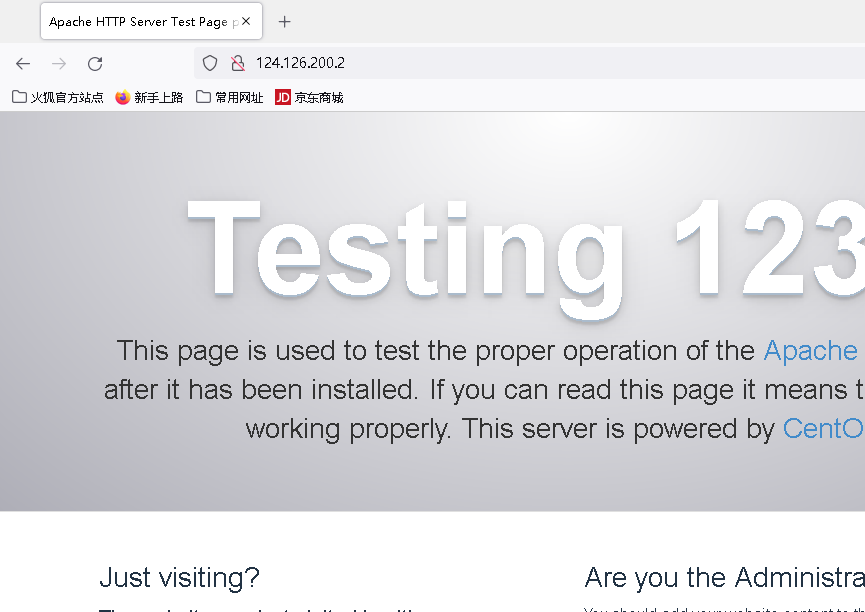

使用PC1的浏览器,访问Internet-WEB Server服务器,即124.126.200.2

会自动跳转到如下页面

登录成功后,会自动跳转到之前的访问页面,即124.126.200.2

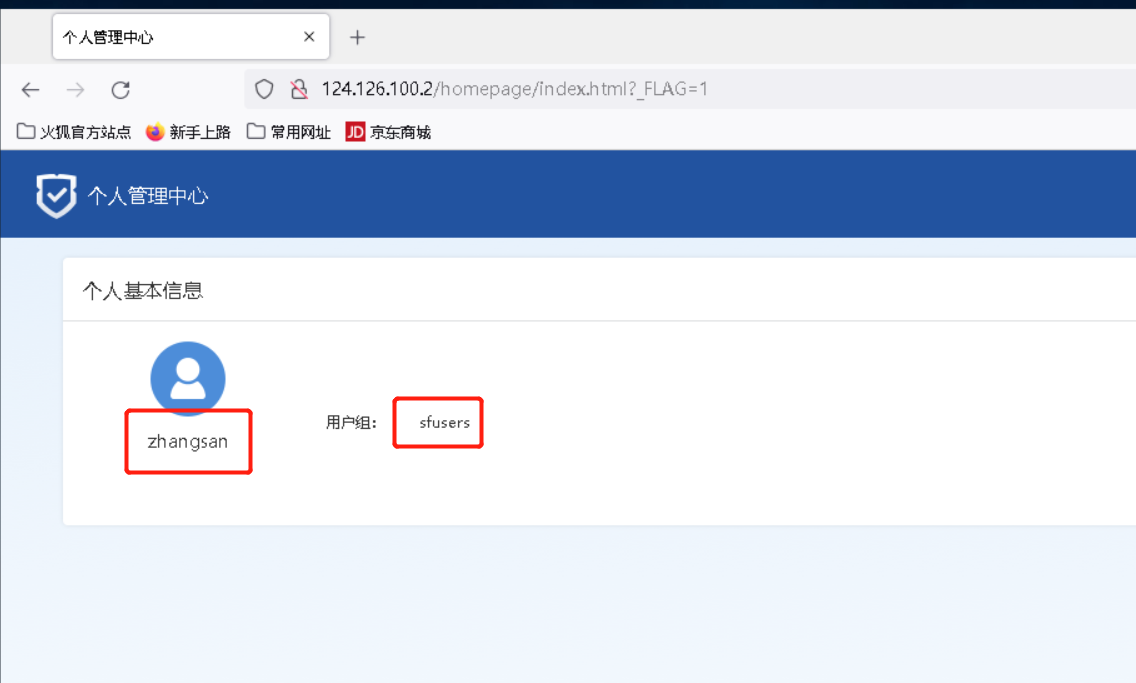

5.2 查看当前的用户身份

使用浏览器访问AC的WAN口IP地址,即124.126.100.2

可以看到当前的zhangsan是属于sfusers的域用户。

实验总结

微软AD域作为企业进行用户集中管理的服务器,在企业身份验证过程中起着重要作用。本实验使用了密码登录,来登录域用户。对用户的使用习惯有一定影响。

更进一步要求,我们可以结合微软AD域,将PC01进行加域操作,然后使用域用户zhangsan登录PC01,在AC上,实现单点登录,减少用户的操作。

其具体实验原理是AC获取到IP地址与域用户的对应关系,来完成单点登录,减少用户复杂度要求。